Espacios. Vol. 35 (Nº 13) Año 2014. Pág. 9

Estudo de Aplicações da Internet das Coisas em um Ambiente Acadêmico

Study of Applications for the Internet of Things in an Academic Environment

Fábio Figueiredo RODRIGUES 1; João Henrique KLEINSCHMIDT 2

Recibido: 21/08/14 • Aprobado: 02/10/14

Contenido

2 Arquitetura para Internet das Coisas

3 Cenários de aplicação da Internet das Coisas

RESUMO: |

ABSTRACT: |

1. Introdução

Internet das Coisas (Internet of Things - IoT) é a extensão da internet ao mundo físico à nossa volta, que torna possível a interação e comunicação entre objetos do cotidiano de modo que cooperem entre si. A principal motivação da IoT é a comodidade aliada a praticidade, facilitando tarefas simples do dia-a-dia ou também tarefas mais complexas (Atzori et. al. 2010; Miorandi et. al. 2012).

A IoT é possível através da integração de várias tecnologias. A diminuição de tamanho, peso, consumo de energia e preço das tecnologias sem fio permitem que qualquer objeto possua capacidade de comunicação. Um componente chave da IoT é o RFID (Radio Frequency Identification), tecnologia de comunicação sem fio de curto alcance, que coloca uma identificação própria (tags ou etiquetas) em objetos ou até mesmo em humanos ou animais, tornando possível um mapeamento do mundo real para o virtual (Weinstein, 2005). Leitores RFID se encarregam de ler as informações armazenadas nas etiquetas RFID. Outra tecnologia da IoT são as redes de sensores sem fio (RSSFs), compostas por vários nós sensores usados no monitoramento, rastreamento, coordenação e processamento, que podem cooperar com os sistemas RFID (Akyildiz et. al. 2002). As redes de sensores e atuadores sem fio (RSASFs) são redes de sensores que possuem um elemento a mais capaz de executar determinadas ações, chamados de atuadores (Akyildiz , Kasimoglu, 2004).

Outro aspecto importante da IoT é o software usado para desenvolver aplicações. O middleware é uma camada de software que está se tornando cada vez mais importante, pois simplifica o desenvolvimento de novos serviços e integra antigas tecnologias com as novas (Hadim, Mohamed, 2006). A arquitetura de middleware da IoT segue a arquitetura orientada a serviços (SOA - Service Oriented Architecture). A adoção de seus princípios permite a decomposição de sistemas complexos em um ecossistema de componentes simples e também a reutilização do software e hardware.

Os serviços web são o principal exemplo de tecnologias que se baseiam em uma arquitetura flexível orientada a serviços (Ciancetta et. al. 2008; W3C, 2004). Os componentes da arquitetura SOA são essencialmente coleções de serviços que se comunicam através da troca de mensagens. São amplamente utilizados na internet atual e são baseadas nos padrões XML (eXtensible Markup Language) (W3C, 2004). No caso de dispositivos limitados em energia, novas tecnologias e padrões estão sendo propostos para os serviços web.

A IoT abriu portas para uma infinidade de aplicações, e pode ser usada em muitos ambientes (Atzori et. al. 2010; Miorandi et. al. 2012). No transporte e logística pode ser usada na identificação e rastreamento de produtos em estoque e transportados. Na saúde, pode auxiliar na identificação dos pacientes para não haver erros nos medicamentos e doses; no monitoramento de condições de saúde dos pacientes, entre outras. Em casas e prédios inteligentes para controlar aquecimento, iluminação, consumo de energia, monitoramento remoto de equipamentos, etc.

O objetivo deste artigo é estudar aplicações da IoT em um ambiente acadêmico. Será proposta uma arquitetura de IoT para diferentes cenários e aplicações, propondo o hardware/software adequado para cada uma delas. Os cenários serão validados usando simulação. O artigo está estruturado da seguinte forma: na Seção 2 são descritas as tecnologias relacionadas com a Internet das Coisas e a arquitetura proposta; a Seção 3 mostra alguns cenários de aplicação da IoT em um ambiente acadêmico e as simulações de alguns destes cenários são mostradas na Seção 4. Por fim, as considerações finais são feitas na Seção 5.

2. Arquitetura para Internet das Coisas

A Internet das Coisas permite que objetos inteligentes possam se comunicar em "qualquer momento", em "qualquer lugar" e com "qualquer um", graças ao seu conjunto de objetos físicos e aplicações desenvolvidas em software (Atzori et. al. 2010; Miorandi et. al. 2012). Os dispositivos de comunicação de curto alcance, sensores, atuadores e dispositivos RFID são os principais componentes da IoT que ligam o mundo real com o mundo digital. A IoT possui algumas características que precisam ser consideradas para seu funcionamento: dispositivos heterogêneos, escalabilidade, troca de dados onipresente através de proximidade nas tecnologias sem fio, soluções otimizadas de energia, localização e rastreamento de recursos, capacidade de auto-organização, interoperabilidade semântica, gerenciamento de dados, mecanismos de segurança e de preservação da privacidade.

Com os progressos no campo da microeletrônica foi possível construir pequenos objetos integrados inteligentes, chamados de nós sensores, que contêm um sensor, um microcontrolador e um rádio para comunicação sem fio. Possuem recursos limitados de energia, memória e comunicação. Para automatizar o processo de identificação de objetos, etiquetas eletrônicas, as chamada etiquetas RFID, foram desenvolvidas. Estas podem ser lidas a partir de uma pequena distância por um leitor de RFID. A etiqueta RFID armazena um único Eletronic Product Code (EPC) do objeto anexado, que se torna sua identificação. O leitor RFID pode atuar como um gateway para a Internet e transmitir a identidade do objeto, juntamente com o tempo de leitura e localização do objeto a um sistema de computador remoto que gerencia um banco de dados, tornando possível rastrear objetos em tempo real. O RFID pode ser passivo (o mais utilizado), ativo ou semi-ativo. O RFID passivo não tem bateria; é o leitor que emite ondas eletromagnéticas que são em parte transformadas em energia que alimenta o microchip e também refletidas para o leitor passando informações da etiqueta (Atzori et. al. 2010). O RFID semi-ativo possui uma bateria embutida que aumenta a eficácia e a distância da leitura entre o RFID e o leitor. O RFID ativo também possui uma bateria embutida e consegue passar informações a uma distância maior entre a etiqueta RFID e o leitor (Weinstein, 2005).

A Internet das Coisas requer arquiteturas de software que sejam capazes de lidar com grandes quantidades de informações, consultas e computação, fazendo uso de novos paradigmas de processamento de dados, processamento de fluxo, filtragem, agregação e mineração de dados, todos sustentados por padrões de comunicação. Protocolos de Internet existentes como o HTTP (Hyper Text Transfer Protocol), TCP (Transport Control Protocol) e IP (Internet Protocol) não são otimizados para uma comunicação em dispositivos que exijam baixo consumo de energia. Por isso existe a necessidade em se padronizar protocolos para a IoT (Palatella et. al. 2013).

Na camada física/enlace os principais padrões da IoT são o IEEE 802.15.4 usados em redes de sensores e o Bluetooth, usado em dispositivos com um pouco menos de restrição de energia. Na camada de rede foi padronizada uma versão mais leve do protocolo IPv6 para endereçamento, chamada de 6LoWPAN (IPv6 over Low power Wireless Personal Area Networks). Ainda na camada de rede, para a tarefa de roteamento foi padronizado o RPL (Routing Protocol for Low-Power and Lossy Networks). A camada de transporte não tem nenhum protocolo projetado especificamente para IoT. A recomendação é usar o UDP (User Datagram Protocol), protocolo menos complexo que o TCP. Um dos principais protocolos padronizados recentemente é o CoAP (Constrained Application Protocol), um substituto para o HTTP na camada de aplicação (Palatella et. al. 2013). É um protocolo orientado a serviços projetado para redes de objetos inteligentes.

Baseada nas diversas tecnologias existentes para IoT, a arquitetura proposta para as aplicações é baseada em três camadas diferentes (Domingo, 2011). São elas:

1. Camada de percepção: tem a função de identificar os objetos e coletar informações. É formada principalmente por sensores e atuadores, estações de monitoramento (celular, smartphone, tablet), etiquetas e leitores de RFID.

2. Camada de rede: tem a função de transmitir as informações obtidas na camada de percepção. É uma rede convergente formada por redes privadas com ou sem fios, internet, rede de sistemas de administração, etc.

3. Camada de aplicação: tem como função a de fornecer uma plataforma de suporte de operação que pode ser acessada por estações de monitoramento e aplicações, permitindo que qualquer pessoa possa usar os serviços da IoT. Além disso, tem funcionalidades como autenticação, sistemas de contas, gestão de serviços e encaminhamento de pacotes com base nas políticas definidas.

3. Cenários de aplicação da Internet das Coisas

Para cada cenário e aplicação propostos, foram definidos os elementos das 3 camadas da arquitetura. A biblioteca é exemplo de cenário onde a IoT pode ser utilizada. Assim, diversas aplicações foram propostas, como o controle do acervo de livros e periódicos da biblioteca e prestação de informações aos usuários. Para cada aplicação foram definidas quais as tecnologias utilizadas. Nesta seção são descritos os cenários propostos de aplicação para a IoT em um ambiente acadêmico, identificando e detalhando os componentes da arquitetura proposta.

3.1. Biblioteca

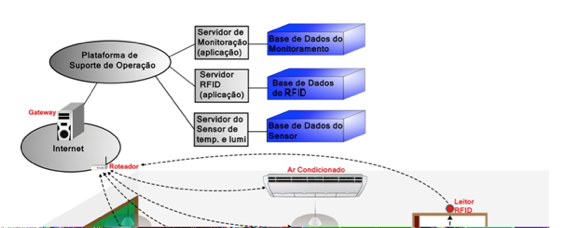

Este cenário é uma das principais aplicações da IoT, similar a aplicações para controle de estoque e inventário. É possível tornar mais prático o empréstimo de livros em uma biblioteca, além de evitar perdas de livros, quando colocados em lugares errados. Para isso podem ser utilizadas as tecnologias RFID e IEEE 802.11 (Wi-Fi), como mostra a Figura 1.

Figura 1. Cenário da biblioteca

As etiquetas RFIDs são inseridas em cada livro, contendo informações como título, autor, editora (entre outras) e um número de identificação. Leitores também são distribuídos pela biblioteca, de maneira que consiga abranger todo o espaço da mesma. Desta forma, os leitores conseguem obter toda a informação do ambiente da biblioteca e enviam estas informações para o servidor de aplicações RFID. Um roteador Wi-Fi com acesso a Internet faz o papel de intermediário (gateway) entre os leitores RFID e as aplicações de software disponíveis. Deve ter capacidade de suportar vários protocolos de comunicação (Wi-Fi, RFID, Ethernet). Por meio de um aplicativo para celulares e/ou tablets utilizando iOS/Android, ou por um servidor HTTP, acessado pelo browser de um computador da biblioteca, notebook ou outros, o usuário consegue obter informações simples, se o livro está disponível para locação/consulta, localização, entre outras. O gerenciamento do acervo também pode ser facilitado com aplicações desenvolvidas para os bibliotecários.

Cada aluno deve ter uma carteirinha RFID com suas informações, pois para retirar um livro emprestado basta passar o livro e sua carteirinha juntos em uma estrutura equipada com um leitor RFID, onde estas informações seriam passadas até a base de dados do RFID, sendo tratadas por um software desenvolvido para organizar estas informações.

Este software, desenvolvido para administradores, monitora a localização dos livros, informando caso um livro fique fora de sua área. Caso isto aconteça, o software pode automaticamente enviar uma mensagem aos leitores de RFID para encontrar o livro, e devolve um alerta com a informação de que área este se encontra. Além disso, o software recebe as informações do leitor utilizado para locar/devolver um livro, e organiza as informações de quem e quando pegou o livro, e a data de devolução, enviando-as para a base de dados do RFID. O software também possibilita modificar informações presentes nas tags RFID, caso o livro seja inutilizado, transferido de lugar, etc. Em questões de segurança, também pode ser usado para monitorar se os livros que estão saindo são livros que estão emprestados. Se for um livro que esteja disponível para locação, dispara-se um alarme avisando os funcionários. É possível identificar as 3 camadas da arquitetura para este cenário:

- Camada de percepção: é composta dos leitores e etiquetas RFID e dispositivos inteligentes, como smartphones, tablets, etc. Sua função é pegar a informação do mundo real e passá-la para o virtual.

- Camada de rede: composta pelos roteadores e gateways. Tem a função de transmitir a informação da camada de percepção para a camada de aplicação. Caso as camadas estiverem em protocolos diferentes (Wi-Fi e RFID, por exemplo), a camada de rede é responsável por realizar a transição entre um protocolo e outro.

- Camada de aplicação: composta por bases de dados e servidores. Tem a função de satisfazer os usuários com soluções rápidas e inteligentes com aplicações de software para computadores, celulares, tablets, etc. Em geral, essas aplicações são orientadas a serviços, usando protocolos como XML e CoAP.

3.2. Sala de aula e ambientes inteligentes

Outro exemplo de cenário é o de ambientes inteligentes, similares as aplicações de casa inteligente (smart home) ou edifícios inteligentes. Todos os ambientes (salas de aula, laboratórios, salas de reuniões, administração, etc) podem se beneficiar da IoT. Em uma sala de aula, novas aplicações podem ser desenvolvidas.

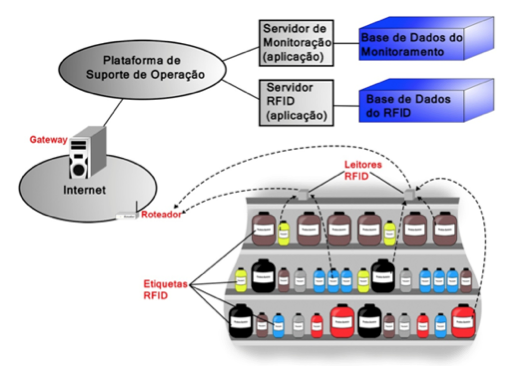

Com o objetivo de evitar maiores gastos com energia e proporcionar um ambiente melhor e automatizado para os alunos e professores, podem ser utilizadas tecnologias como leitores e etiquetas RFID e sensores de luz e temperatura, como mostra a Figura 2.

Figura 2. Cenário da sala de aula

Se todos os alunos e professores possuam uma carteirinha RFID contendo informações básicas como nome, curso e registro acadêmico utilizado como o número de controle de cada aluno/professor, torna-se possível fazer o controle de frequência, por exemplo. Para tal, é necessário um leitor RFID localizado na porta de entrada de cada sala de aula/laboratório, e um software capaz de relacionar informações de bases de dados e leituras feitas pelos leitores RFID em tempo real.

As bases de dados devem conter informações das matérias e turmas abertas para o período, e suas respectivas salas e horários, além dos alunos que estão cursando cada disciplina. Os leitores RFID localizados perto da porta de entrada da sala de aula podem enviar estas informações ao roteador conectado na Internet. Assim é possível enviar informações em tempo real para o servidor, monitorando os alunos e professores que entram e saem da sala de aula/laboratório. Ainda que seja possível desenvolver esta aplicação de controle de frequência, pode não ser desejável, por questões de segurança e privacidade. Este é um ponto ainda bastante controverso da IoT. Discussões mais aprofundadas sobre este tema estão fora do escopo deste artigo. Algumas discussões neste assunto podem ser encontradas em (Heer et. al. 2011; Roman et. al. 2011).

Em cada sala de aula ou laboratório, um dispositivo (como o próprio roteador) com capacidade de comunicação Bluetooth ou Wi-Fi pode enviar informações sobre as aulas que estão sendo ou serão ministradas em determinado dia/horário. Isto vale para tudo que está acontecendo na universidade, como palestras, reuniões, workshops, eventos esportivos, etc. Para conseguir acessar estas informações a respeito dos eventos acadêmicos, é necessário um aplicativo instalado no computador ou celular do usuário, que pode fazer a conexão automática via Bluetooth, por exemplo. Uma câmera de vídeo instalada em cada sala de aula pode gravar palestras, seminários e aulas para serem disponibilizadas online no site da universidade, e depois armazenadas em sua base de dados.

Em relação à climatização da sala e outros ambientes, um sensor de temperatura seria posicionado na sala e a temperatura seria medida constantemente. Utilizando comunicação sem fio como IEEE 802.15.4 para passar essas informações adquiridas para o servidor de sensores, um software programado para manter uma temperatura pré-definida controla o ligamento e desligamento do ar condicionado. O software pode ter acesso às informações das disciplinas e turmas abertas para o período, com suas respectivas salas e horários. Com estas informações, o ar condicionado será ligado apenas quando tiver aula ou atividades programadas naquela sala. Além disso, caso não entre nenhum aluno/professor (informações obtidas a partir do leitor RFID da porta de entrada), o ar condicionado será automaticamente desligado.

A iluminação também pode ser feita automaticamente de forma semelhante ao controle do ar-condicionado. Um sensor de luminosidade transmitirá informações da luminosidade presente na sala de aula. Estas informações serão passadas até o servidor de sensores, via IEEE 802.15.4, e serão tratadas juntamente com as informações de matérias e turmas abertas para o período. Esta aplicação pode ser desenvolvida juntamente com o de controle do ar-condicionado, por ser uma tarefa semelhante. Deste modo, o software seria programado para sempre deixar a sala em uma claridade previamente programada, e, além disso, só seriam acesas estas lâmpadas após a entrada de um aluno ou professor na sala. As informações previamente definidas, como a claridade e a temperatura do ar, podem ser modificadas a partir de um aplicativo desenvolvido para celulares e tablets iOS/Android ou por HTTP, que é acessado pelo browser de computadores e notebooks. Para efetuar modificações o usuário deve efetuar um login. O sistema irá autenticar o usuário e verificar se este tem permissão para modificar as configurações. Arquitetura de camadas para este cenário:

- Camada de percepção: é composta de dispositivos inteligentes, leitores e etiquetas RFID e sensores de luz e temperatura com tecnologia IEEE 802.15.4.

- Camada de rede: composta pelos roteadores e gateways que transmitem as informações da camada de percepção. Se estiverem em protocolos diferentes, esta camada é responsável pela interoperabilidade entre os protocolos.

- Camada de aplicação: composta por bases de dados, servidores e aplicações de gerenciamento e aplicativos para usuários.

3.3. Laboratórios

Este cenário pode aproveitar algumas das aplicações vistas na Seção 3.2, como controle de temperatura e luminosidade. No entanto, tem algumas particularidades em relação aos outros ambientes. Um laboratório de ensino/pesquisa pode ter vários tipos de equipamentos e geralmente tem um aceso mais restrito. Em um laboratório de química, por exemplo, pode ser feito o controle do uso de substâncias. Um laboratório de eletrônica pode controlar a quantidade de componentes eletrônicos. De maneira mais geral, o controle de acesso de pessoas que entram no laboratório e a segurança dos equipamentos podem ser outros exemplos de aplicações.

As portas do laboratório podem ter um leitor RFID e/ou também um sistema que necessite de uma senha para abri-la. Os equipamentos também são etiquetados com RFID para o seu controle no laboratório para fins de inventário e segurança. Caso seja detectado pelo leitor de RFID na porta do laboratório que o equipamento está sendo retirado, um aviso pode ser enviado para que um encarregado verifique o local.

Nos locais de armazenamento das substâncias químicas, seria implantado na porta um sistema igual ao do laboratório, e por entre as prateleiras, seriam dispostos leitores RFID de maneira que estes consigam captar toda a área neste local, como mostra a Figura 3. As informações obtidas pelos leitores RFID nos locais de armazenamento são tratadas e organizadas por uma aplicação em software. Desta maneira, a partir de um servidor HTTP, que pode ser acessado pelo browser de um computador, tablet, entre outros, torna-se possível obter informações de onde está localizada tal substância química e a quantidade presente no frasco. Pessoas autorizadas, como professores e técnicos de laboratório informam no sistema a quantidade da substância utilizada. Automaticamente a aplicação faz as listas para reposição dos produtos necessários e atualiza a base de dados do RFID.

Figura 3. Local de armazenamento de substâncias químicas

A arquitetura para este cenário é basicamente a mesma do anterior: camada de percepção: composta de dispositivos inteligentes, leitores e etiquetas RFID; camada de rede: composta pelos roteadores e gateways, com a função de transmitir a informação da camada de percepção e camada de aplicação: composta por bases de dados, servidores e aplicações.

4. Simulação

Nesta seção será apresentada a simulação de um cenário da Internet das Coisas utilizando leitores e etiquetas RFID. Foi utilizado o software Rifidi, que emula os dispositivos RFID (Rifidi, 2014). Emuladores são softwares que reproduzem as funções de um determinado ambiente, como o comportamento de um hardware específico. Com um emulador é possível identificar erros e verificar o funcionamento de um sistema. O software Rifidi é uma suíte de ferramentas de código fonte aberto que permite que seja desenvolvido um cenário para fazer testes e experimentos verificando o funcionamento dos leitores e etiquetas RFID sem precisar adquirir os hardwares necessários. As configurações que são disponibilizadas neste emulador permitem que o usuário escolha o modelo do leitor e etiquetas RFID, juntamente da quantidade que será utilizada na simulação. Portanto, é uma plataforma completa para a construção de todas as etapas de uma aplicação RFID.

Depois de construir e configurar o cenário é possível executar funções como a leitura de etiquetas RFID no raio do leitor e manipulação em tempo real (durante a execução) onde estas etiquetas estarão visíveis (no raio de determinada antena). Também é possível disponibilizar em rede os dados obtidos pelos leitores, cada um com sua respectiva identificação. O Rifidi possui diferentes aplicativos de emulação: Rifidi Emulator, Rifidi Prototyper e Rifidi TagStreamer. Nas subseções seguintes será mostrado um exemplo de aplicação de cada uma delas.

4.1. Rifidi Emulator

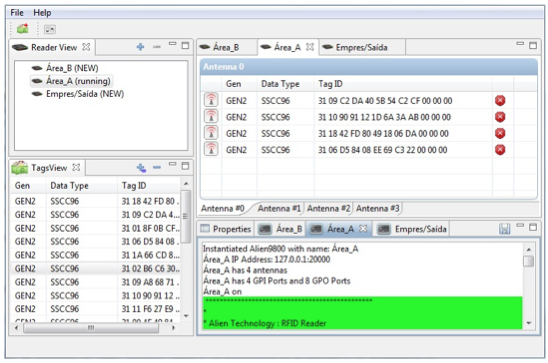

O Rifidi Emulator constitui o núcleo do Rifidi, sendo o emulador que possibilita criar leitores e etiquetas RFID. Quando os leitores são executados, as informações recebidas são disponibilizadas a partir de um endereço IP previamente escolhido. No Rifidi Emulator foi desenvolvido o cenário da biblioteca por utilizar em sua maior parte o sistema RFID. Além disso, em uma biblioteca, a movimentação dos livros é "aleatória", e o Rifidi Emulator permite reproduzir manualmente a movimentação das etiquetas por entre as antenas criadas.

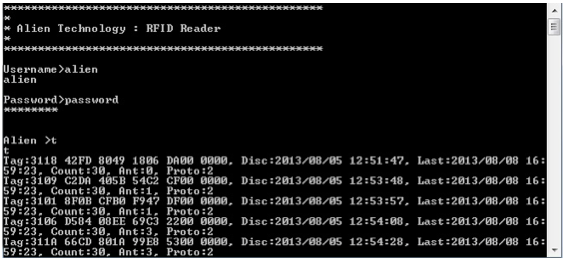

Foram criados 4 leitores RFID Alien 9800, produzido pela Alien Technology, capazes de ler etiquetas de 2ª geração. Possui 4 antenas, 4 GPIs (General Purpose Inputs - Entradas) e 8 GPOs (General Purpose Output - Saídas). Para a comunicação envia mensagens sobre uma conexão TCP (Transport Control Protocol). Foram criadas 100 etiquetas RFID de 2ª geração (Gen 2 EPC) modelo SSCC-96. Estas etiquetas de 2ª geração possuem 256 bits de memória com faixa operacional de frequência de 860 a 960 MHz.

Criados os leitores e etiquetas necessárias, é possível configurar as etiquetas para as antenas dos leitores que desejar, o que significa no programa que a etiqueta está sendo captada por aquela antena. Desta maneira pode-se criar um cenário idealizado de maneira simples, mas que permite a simulação dos dados que estão entrando nos leitores RFID. Assim é só acessar os leitores RFID desejados e os dados são disponibilizados na rede através do endereço IP e porta dado ao leitor. Um protocolo de aplicação, como Telnet, pode ser usado para fazer a conexão e acessar os dados, como mostra a Figura 4. As informações vêm padronizadas com o número da etiqueta, data e horário de criação da etiqueta, data e horário da checagem, número da checagem, número da antena que está lendo a etiqueta e o protocolo utilizado.

Figura 4. Login e informações do leitor RFID

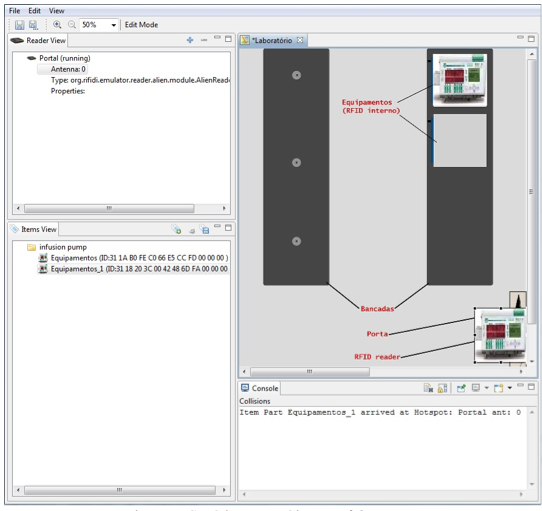

4.2. Rifidi Prototyper

O Rifidi Prototyper é semelhante ao Rifidi Emulator, porém possui uma ferramenta a mais que possibilita uma melhor visualização do cenário construído e é possível simular a movimentação de objetos com etiquetas RFID. Ao iniciar um novo projeto, ele dispõe ao usuário a possibilidade de escolher uma planta (arquivo JPEG) do lugar a ser implantado o sistema RFID. Nesta ferramenta foi construído o cenário do laboratório, focando na segurança dos equipamentos presentes. Foi feita a planta de um laboratório idealizado que contém dois equipamentos e uma porta, portanto é necessário apenas um leitor com uma antena e duas etiquetas RFID. Se o local tiver mais de uma porta, é necessário mais antenas, e para cada objeto, uma etiqueta. Para adicionar novos leitores RFID, os passos a serem seguidos são os mesmos do Rifidi Emulator. Já para etiquetas, a diferença está na necessidade de escolher o objeto que se encontra a etiqueta e também um título (identificação) para o novo conjunto de etiquetas criadas. Após ter criado os leitores e objetos RFID, é possível dispor as antenas dos leitores e os objetos sobre a planta do local, como mostra a Figura 5. Feito isso, é possível editar o local mesmo simulando em tempo real. Esta edição é feita arrastando os objetos pelo local, e quando um objeto passa por uma antena, ele será captado pelo leitor e isto será informado também na aba "Console", no canto direito inferior da Figura 5. A comunicação é feita da mesma maneira que no Rifidi Emulator e também possui as mesmas propriedades, já que o leitor escolhido é o Alien 9800 e as etiquetas RFID Gen 2 EPC modelo SSCC-96.

Figura 5. Cenário construído no Rifidi Prototyper

4.3. Rifidi TagStreamer

O TagStreamer é a ferramenta de testes mais completa do RIFIDI. Uma suíte de teste ("testsuite") é a coleção de quatro elementos que define uma simulação no TagStreamer, o que significa uma configuração particular de leitores, etiquetas e ações que serão realizadas. Os quatro elementos são:

- Componentes: os dispositivos emulados em uma suíte de testes. No TagStreamer são apenas os leitores RFID. Em outras palavras representa a configuração física para o objeto: endereço IP, porta, número de antenas, entre outros.

- Cenários: definem um caminho de fluxo linear dos componentes, por onde passarão as etiquetas e qual o tempo (em milissegundos) para estas mudarem de leitor.

- Lotes (Batches): define um conjunto de ações sequenciais padronizadas para acontecer em qualquer leitor. Estas ações podem ser: 1) TagAction (ação da etiqueta): define os padrões que etiquetas serão mostradas para um leitor; 2) General Purpose Input (GPI Action): ações de entrada que podem receber valores boleanos; 3)WaitAction: um tempo de espera entre ações; e 4) Test Unit: responsável por fazer a conexão entre os três elementos anteriores (componentes, cenários e lotes).

Com o TagStreamer foi criado o cenário do controle de frequência, em que os alunos entram e saem da sala de aula simultaneamente em determinados instantes de tempo (início e fim da aula). Para construir este cenário, foi criado um componente, que é um leitor RFID com duas antenas; um cenário com um caminho linear passando primeiro pela antena 0 e depois pela antena 1; um lote com uma ação de etiqueta; criação de 30 etiquetas RFID; e por fim uma unidade de teste contendo todos os elementos.

A simulação ocorre usando os seguintes passos: 1) Espera 5 segundos; 2) Cria 30 etiquetas RFID; 3) As etiquetas criadas passam primeiro pela antena 0 do leitor e depois pela antena 1; 4) Espera 5 segundos. Para verificar o correto funcionamento, foi feita a comunicação com o leitor RFID da mesma maneira que o Rifidi Emulator, usando uma conexão TCP, que retornou corretamente a leitura das etiquetas RFID.

4.4. Aplicativo Java

Como foi descrito na Seção 2, vários aplicativos desenvolvidos para computadores desktop, smartphones ou tablets podem se usados para interagir com os dispositivos da camada de percepção. Com este propósito foi implementado um programa em Java para fazer a comunicação em tempo real com os leitores e etiquetas RFID emulados no ambiente Rifidi. O cenário escolhido foi a biblioteca. Com o auxílio do aplicativo é possível obter as informações dos livros disponíveis em qualquer estante e prateleira da biblioteca. Assim é possível monitorar a localização de cada livro, se está emprestado ou não, etc. O aplicativo pode mostrar quando o livro está em uma estante diferente de onde deveria estar e indicar o lugar correto.

Os métodos desenvolvidos no aplicativo foram: 1) leituraBD - responsável por fazer a leitura de um arquivo ou banco de dados que contém as relações dos códigos das etiquetas RFID com seus respectivos lugar e identificação do livro; 2) init – inicia a comunicação com um leitor emulado no Rifidi usando um socket TCP; 3) leituraLeitor – faz leitura das respostas de um leitor RFID; 4) close – fecha a comunicação com um leitor; 5) verifica – compara os dados obtidos com a leitura de um leitor com o banco de dados, informando se os livros estão ou não no lugar correto; e 6) principal: faz a interface com o usuário. As etiquetas e leitores devem ser definidos no Rifidi Emulator, como mostra a Figura 6. Para o funcionamento do aplicativo, o usuário deve escolher o leitor RFID que deseja obter as informações e terá a resposta dos livros que se encontram em determinada estante e se a localização está correta. É possível também fazer a busca por um livro específico e o aplicativo retorna se está disponível ou não e sua localização.

Figura 6. Exemplo de definição de leitores e etiquetas RFID

5. Conclusão

Neste artigo foram estudadas as aplicações da Internet das Coisas em um ambiente acadêmico. Alguns cenários foram analisados e aplicações foram propostas para salas de aula e ambientes inteligentes, biblioteca e laboratórios. Usando simulações com o ambiente Rifidi foi possível verificar o funcionamento de algumas das aplicações propostas. As novas tecnologias da IoT poderão melhorar a qualidade de vida da comunidade acadêmica, possibilitar melhores condições de estudo para os alunos, auxiliar no trabalho dos professores, agilizar o uso da biblioteca e laboratórios de ensino e pesquisa. A IoT deve crescer muito nos próximos anos e pode ser utilizada em outros ambientes, como em indústrias, residências e nas cidades em geral, ajudando na qualidade de vida dos cidadãos.

6. Referências

Akyildiz, I. F.; Su, W., Sankarasubramaniam, Y.; Cayirci, E. (2002); "A survey on sensor networks", IEEE Communications Magazine, 40(8), 102-114.

Akyildiz, I. F.; Kasimoglu, I. H.(2004); "Wireless sensor and actor networks: research challenges". Ad Hoc Networks, 2, 351-367.

Atzori, L.; Iera, A.; Morabito, G. (2010); "The Internet of Things – a survey". Computer Networks, 54(15), 2787-2805.

Ciancetta, F.; D'Apice, B.; Gallo, D.; Landi, C. (2008); "Plug-n-play smart sensor network with dynamic web service". IEEE Transactions on Instrumentation and Measurement, 57 (10), 2136-2145.

Domingo, M. C. (2011); "An overview of the Internet of Things for people with disabilities". Journal of Network and Computer Applications, 35 (2), 584-596.

Hadim, S.; Mohamed, N. (2006); "Middleware: Middleware challenges and approaches for wireless sensor networks". IEEE Distributed Systems Online, 7 (3).

Heer, T.; Garcia-Morchon, O.; Hummen, R.; Keoh, S. L.; Kumar, S..; Wehrle, K.; (2011); "Security challenges in the IP-based Internet of Things", Wireless Personal Communications, 61 (3), 527–542.

Miorandi, D.; Sicari, S.; Pellegrini, F.; Chlamtac, I. (2012); "Internet of things: Vision, applications and research challenges", Ad Hoc Networks 10: 1497–1516.

Roman, R.; Najera, P.; Lopez, J. (2011); "Securing the Internet of Things". IEEE Computer, 44 (9), 51-58.

Palatella, M. R.; Accettura, N.; Vilajosana , X.; Watteyne , T.; Grieco, L. A.; Boggia, G.; Dohler, M. (2013); "Standardized protocol stack for the Internet of (Important) Things", IEEE Communications Surveys & Tutorials, 15 (3), 1389-1406.

Rifidi (2014); [Consultado em 03 março 2014]. Disponível em: http://www.rifidi.org.

W3C (World Wide Web Consortium). (2004); "Web Services Architecture". [Consultado em 10 agosto 2013]. Disponível em: http://www.w3.org/TR

Weinstein. R. (2005); "RFID: a technical overview and its application to the enterprise", IT Professional, 7 (3), 27-33.

1. fabio.rodrigues@aluno.ufabc.edu.br

2. Universidade Federal do ABC – Santo André – SP – Brasil. Email: joao.kleinschmidt@ufabc.edu.br