Ariel Vercelli y Hernán Thomas

Una breve historia sobre el desarrollo de un artefacto anti-copia de Sony-BMG permite observar el proceso de co-construcción descrito. En este sentido, la historia del artefacto es utilizada como base empírica. El análisis del caso permite observar como el artefacto anti-copia va modificándose en composición y funcionamiento a medida que es significado por diferentes grupos sociales. A continuación se describen las fases del proceso socio-técnico de Funcionamiento / No-Funcionamiento del artefacto.

[Fase-1] 'DC | XCP | MT': el diseño del artefacto.

A mediados de 2004 'Sony-BMG Music Entertainment' [Sony-BMG][i] irrumpió en el mercado global de obras y entretenimientos musicales. La corporación tenía por delante un gran desafío; debía desarrollar una estrategia comercial que le permitiera gestionar las obras intelectuales musicales bajo su titularidad en el entorno digital. Sony-BMG asentó una parte de su estrategia corporativa en el diseño y experimentación de artefactos anti-copia. Para ello, buscó estratégicamente bloquear con 'medidas tecnológicas' [MT] la capacidad que tienen los usuarios-finales de copiar las obras intelectuales en formato digital y de transportarlas hacia diferentes soportes. A mediados de 2003 Sony Music [luego Sony-BMG] comenzó desarrollar diferentes 'esquemas de protección de copia' para los soportes de sus obras musicales.

Ya como Sony-BMG, desarrolló varias aplicaciones anti-copia. Específicamente, encargó piezas de 'software de protección de contenidos' [content protection software] para ser usadas en la comercialización de obras en 'Discos Compactos' [DCs][ii] y en 'Discos Digitales Versátiles' [DVDs][iii]. Sony-BMG tenía como objetivo volver 'estéril el quemado' de 'DCs' [sterile burning]. Su objetivo central era atacar con 'medidas tecnológicas' la 'copia casual de música', vale decir, aquella copia de música realizada por usuarios-finales hogareños en sus grabadoras de 'DCs'. Para Sony-BMG este era un paso importante para aumentar las ventas directas de sus 'DCs'. Al mismo tiempo era una estrategia que, en un segundo momento, podría utilizarse para combatir la copia de música en redes de pares [p2p].

Sony-BMG contrató los servicios de varias empresas especializadas en el desarrollo de piezas de software anti-copia para soportes comerciales[iv]. Una de estas empresas fue 'First 4 Internet' [F4i][v]. F4i le ofreció a Sony-BMG un software de protección de contenidos para 'DCs' que tenía por nombre 'Protección de Copia eXtendida' ['XCP'][vi]. La empresa 'F4i' comenzó a desarrollar el 'XCP' a principios del año 2000 y obtuvo su primera versión en el año 2002. Esta primera versión del 'XCP' sólo podía utilizarse para 'DCs' de música convencional. Sin embargo, para finales de 2004 el 'XCP' en su versión '2' estaba listo para ser usado en diferentes dispositivos electrónicos, reproductores y, sobre todo, en computadoras personales bajo el sistema operativo Windows[vii].

Si bien el concepto de 'copia estéril' del 'XCP' no era muy común en ese momento, tampoco era algo desconocido por las corporaciones líderes en la industria musical [además de Sony-BMG, Universal Music Group, Warner Music Group y EMI]. Hasta ese momento ninguna de las corporaciones había avanzado hasta bloquear de forma efectiva con 'MTs' la copia de sus obras musicales. El 'XCP' sólo había sido utilizado en 'DCs' de promoción o de circulación interna. En Mayo de 2005 la Revista Wired (2005) re-publicó un cable de Reuters donde se comentaba que F4i estaba trabajando con las cuatro grandes empresas de la industria. Sin embargo, avanzando un poco más, Sony-BMG incluyó el 'XCP' como 'MT' en sus 'DCs' comerciales lanzados al mercado. En Enero de 2005 Sony-BMG comenzó a distribuir a sus proveedores los primeros discos conteniendo el artefacto descrito. Distribuyó a sus revendedores cerca de 4.7 millones de 'DCs' bajo 52 títulos que usaban la tecnología 'XCP'. Algunas estimaciones indican que, a nivel mundial, los 'usuarios-finales' compraron más de 2 millones de estos discos[viii].

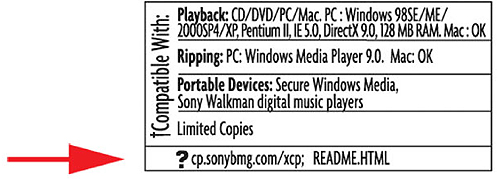

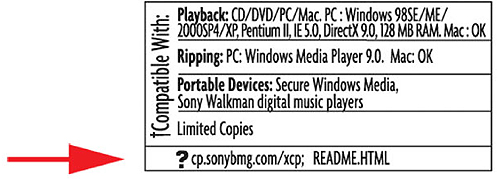

La caja de los 'DCs' tenía una pequeña nota en el dorso. Como puede observarse en la siguiente imagen[ix], la misma indicaba a los potenciales compradores [1] las compatibilidades del 'DC' en los diferentes soportes y, específicamente, que [2] se trataba de un disco con 'Copias Limitadas' [Limited Copies] y que [3] había una “probable” dirección Web de la página de Sony-BMG para leer [? cp.sonybmg.com/xcp; README.HTML] más de información sobre alguna de estas compatibilidades:

Atendiendo al 'soporte' sobre el que se comercializaban las obras, el 'software/tecnología' que utilizaban y su 'ley/regulación' aplicable, el artefacto-híbrido desarrollado por F4i y utilizado por Sony-BMG en sus discos compactos industriales podía describirse como 'DC | XCP | MT'. Los discos de Sony-BMG que incluían el artefacto 'DC | XCP | MT' eran estandarizados y compatibles con las especificaciones de los 'DCs' Sony/Philips. De hecho, podían escucharse en cualquier reproductor de música. Sin embargo, a diferencia de la mayoría de los 'DCs' convencionales, los discos que incluían este artefacto no podían ejecutarse directamente en computadoras personales. Estos discos traían una 'segunda sesión'[x] que habilitaba la posibilidad de ejecutarlos en las computadoras personales. Esta 'segunda sesión' venía acompañada de una aplicación privativa, el 'Reproductor Sony-BMG' [Sony-BMG Player], necesaria para ejecutar las obras musicales que contenía el 'DC'.

Las obras musicales contenidas en el 'DC' no podían ejecutarse sin instalar el 'Reproductor' de Sony-BMG. De hecho, las mismas no podían ejecutarse con otros reproductores como iTunes, Real Player o Windows Media Player. Sólo el reproductor de Sony-BMG permitía el acceso a la información adicional que traía el 'DC': imágenes, letras de canciones, sitios de artistas. Si bien existía cierta información sobre el artefacto 'DC | XCP | TM' y su esquema de protección, prácticamente nadie por fuera de Sony-BMG y F4i conocía como estaba construido el artefacto. A mediados de 2005 comenzaron a reportarse ciertas fallas en computadoras personales. Algunas cosas comenzaron a salirse de lo planeado inicialmente por Sony-BMG. Como se analiza en la segunda fase, el artefacto también traía algunas sorpresas. A finales de Octubre se desata un escándalo.

[Fase-2] 'DC-DR | XCP-Rootkit | MT-GDD/R': algunas sorpresas

En el mes de Septiembre de 2005 John Guarino[xi] comenzó a encontrar que el servicio técnico que habitualmente ofrecía a sus clientes no resolvía la eliminación de ciertos archivos extraños que se alojaban en el 'registro del sistema operativo Windows'[xii]. Según Hamm (2005) y Rush (2006), Guarino observó varias veces como la eliminación de estos archivos provocaba que las lectoras de 'DCs' de las computadoras dejaran de funcionar. Guarino probó varias soluciones pero, sin embargo, debió re-instalar completamente los sistemas operativos Windows en varias oportunidades. El 30 de Septiembre, según describe Rush (2006), Guarino descubrió los misteriosos archivos en su propia computadora. Rápidamente los relacionó con la compra de un 'DC' de música de Sony-BMG[xiii].

Guarino separó en un archivo la actividad que registraba su computadora [logs] y escribió un correo electrónico a la empresa de seguridad informática F-Secure[xiv], empresa que le proveía sus herramientas de seguridad. En dos semanas los especialistas de F-Secure realizaron su propia investigación. En forma privada los directivos de F-Secure se contactaron con Sony-BMG y, por su intermedio, con F4i para informarles ciertos descubrimientos[xv]. Según Hamm (2005) y Rush (2006), F-Secure informó a ambas empresas que sus 'DCs' contenían algunos componentes que iba a ser considerados por ellos como un alto riesgo para las computadoras personales de los usuarios finales. Aparentemente, las negociaciones entre las empresas no tuvieron el resultado esperado. Ninguna de las partes hizo público sus contactos, relaciones o negociaciones. Mucho menos se hizo público aquello encontrado en los 'DCs'.

En los mismos meses otros especialistas e investigadores en seguridad informática también comenzaban a analizar el artefacto de Sony-BMG. Desde mediados de 2005 investigadores habían intercambiado información sobre las presuntas causas de fallos en computadoras personales. De hecho, los investigadores del 'Departamento de Ciencias de la Computación' de la 'Universidad de Princeton', Ed Felten y Alex Halderman (2005), presentaron a la Oficina de Derechos de Autor de EE.UU. [U.S. Copyright Office] un pedido de excepción a la prohibición de eludir 'medidas tecnológicas': querían publicar una investigación[xvi] sobre el artefacto de Sony-BMG. La 'Oficina de Derecho de Autor' no respondió al pedido y la inacción bloqueó otra de las posibilidades de que el tema ganara estado público. Así, la sorpresa de los 'DCs' de Sony-BMG quedó sólo dentro de un núcleo cerrado de empresas, expertos en seguridad, investigadores y agencias gubernamentales.

A finales de Octubre de 2005, Mark Russinovich[xvii] observó como ciertos componentes de un 'DC' de Sony-BMG se habían instalado en su computadora personal de forma encubierta y sin mediar consentimiento alguno. Aparentemente, a diferencia de F-Secure y de los investigadores Felten y Halderman, el 31 de Octubre de 2005 Russinovich publicó en su weblog (Russinovich; 2005;a) un análisis detallado de cómo uno de los 'DCs' de Sony-BMG[xviii] había instalado en su computadora personal un 'Rootkit'[xix]. Russinovich publicó como el 'Rootkit Revealer'[xx] permitía identificarlo y mostrar una parte oculta del artefacto de Sony-BMG. El título de la publicación fue 'Sony, el Rootkit y la Gestión Digital de Derechos han ido muy lejos' ['Sony, Rootkits and Digital Rights Management Gone Too Far']. 'El 1 de Noviembre, a horas de la publicación de Russinovich, F-Secure etiqueta al 'XCP' como un potencial 'Rootkit' y lo clasifica como una amenaza de alto riesgo (F-Secure; 2005).

Pero, ¿qué pasaba con los discos compactos? Cuando el usuario-final cargaba el 'DC' en el reproductor de su computadora [con Windows y el 'arranque-automático' activado[xxi]], el esquema de protección del artefacto comenzaba su acción[xxii]. Aparecían en primera instancia las condiciones legales de usos y licenciamiento ['End-User License Agreement' o EULA]. Si las mismas eran rechazadas el disco era expulsado físicamente de la unidad de 'DCs' sin poder lograr acceso a las obras musicales. Si la EULA era aceptada se instalaban varios programas al 'Disco Rígido' [DR[xxiii]]. Una vez en el 'DR' se lanzaba la instalación del 'Reproductor de Sony-BMG' y con ello comenzaba la carga de los controladores [drivers][xxiv], del 'XCP' y, entre otras cosas, del 'Rootkit' que manipulaba el procesamiento central del sistema operativo. Éste permitía que todo este proceso descrito quedara completamente invisible.

El nombre con el que el sistema identificaba el 'Rootkit' era '$sys$aries'. Este se cargaba automáticamente al iniciar el sistema operativo e impedía que el usuario-final tuviera la posibilidad de acceder a los archivos de música en el 'DC' o pudiera manipular la cantidad de copias que habilitaba el 'XCP'. El Reproductor de Sony-BMG y el 'XCP' sólo permitían tres copias del 'DC' completo o de cualquiera de las obras musicales por separado que contenía. Si el disco se copiaba en forma completa, el nuevo disco incluía también el Reproductor y el mismo 'XCP'. Si se copiaban al 'DR' algunos archivos, las obras musicales sólo se podía pasar a formatos de Windows y el Reproductor de Sony deshabilitaba la opción de copiado luego de las tres copias. El 'quemado estéril' bloqueaba la posibilidad de que las copias puedan ser a su vez copiadas.

Está bastante claro, un artefacto con estas características difícilmente podía ser notificado a los usuarios-finales en un EULA. A su vez, el 'Rootkit' también servía para mantener oculto cualquier archivo, proceso o entrada en el registro de Windows que comenzara con el prefijo '$sys$'. De esta forma, el 'Rootkit' instalado por Sony-BMG exponía las computadoras a serias vulnerabilidades de seguridad. En ningún caso Sony-BMG se aseguró de que otras aplicaciones [más o menos maliciosas] no pudieran emplear esta puerta trasera y las mismas técnicas encubiertas [prefijo '$sys$'] que las utilizadas por el artefacto anti-copia. Entre otras cosas, el 'Rootkit' permitía ocultar la actividad de cualquier tercero, permitía instalar cualquier tipo de archivos, 'virus', 'malware' o 'spyware'[xxv] y deshabilitaba programas de protección [firewall, anti-spyware y los anti-malware][xxvi].

La publicación de Russinovich y la clasificación de alto riesgo por parte de F-Secure iniciaron un camino tan rápido como irreversible. A pocas horas de la publicación de Rusinovich la noticia circuló por otros weblogs especializados en seguridad informática. El caso fue cubierto rápidamente por sitios vinculados a Internet y derechos ciudadanos y, en cuestión de horas, siguieron los medios masivos de comunicación [prensa escrita, radio y televisión]. Expertos en seguridad informática comenzaron a analizar el caso. Las ONGs comenzaron a publicar airadas protestas en contra de Sony-BMG. Varios usuarios-finales comenzaron diferentes boycotts e incluso algunos Estados comenzaron investigaciones al respecto. El artefacto de Sony-BMG comenzó a generar discusiones de todo tipo: políticas, técnicas, económicas, legales y éticas.

En un primer momento tanto Sony-BMG como F4i intentaron eludir el problema. Evitaron reconocer la utilización de técnicas encubiertas y la instalación de un 'Rootkit' en los 'DR' de sus usuarios. Los directivos de Sony-BMG no emitían opiniones y la empresa F4i borró directamente toda información disponible en sus sitios Web. Sin embargo, el silencio alimentaba cada vez más la sospecha sobre el artefacto de Sony-BMG. El 4 de Noviembre Thomas Hesse, Presidente de Negocios Globales Digitales de Sony-BMG, debió reconocer públicamente la existencia de un 'Rootkit'. En una entrevista radial Hesse manifestó que:

“La mayoría de la gente, pienso, no sabe qué es un rootkit, así que ¿por qué deberían preocuparse por esto?”[xxvii].

La confirmación por parte de Sony-BMG fue recibida con duras críticas. Tanto el reconocimiento como la forma de hacerlo, lejos de calmar la situación, generaron más críticas en su contra. En este contexto también la empresa F4i se vió obligada a declarar algo en relación al uso de técnicas encubiertas [the 'cloaking' techniques] utilizadas en el artefacto. A los pocos días en el sitio Web oficial del 'XCP' [prácticamente vacío luego del escándalo] pudo leerse esta afirmación de parte de F4i:

“Estos intereses de seguridad fueron enfocados mediante el uso de técnicas 'encubiertas' para aumentar los niveles de protección [...]”[xxviii].

El 4 de Noviembre Russinovich (2005;b) publicaba en su weblog que el artefacto de Sony-BMG 'llamaba a casa'. En seguridad informática el llamado a casa indica que el artefacto una vez instalado se comunicaba con alguna dirección del sitio de Sony-BMG [específicamente, connected.sonymusic.com] y enviaba información sensible del usuario: entre otros datos, la dirección IP del usuario, el disco ejecutado, la fecha, la hora, algunos hábitos de navegación y posible publicidad para ser mostrada en el Reproductor de Sony-BMG.

La acción de los diferentes grupos sociales relevantes fue cambiando el artefacto. Según las categorías analíticas utilizadas ['soporte', 'software/tecnología' y 'ley/regulación'], el nuevo artefacto de Sony-BMG puede describirse como 'DC-DR | XCP-Rootkit | MT-GDD/R'. Rápidamente, el nuevo artefacto comenzó a ser clasificado por las empresas y especialistas en seguridad informática. A F-Secure le siguieron varias empresas como Symantec y Computer Associated[xxix]. El 'Rootkit' fue definido como potencialmente dañino y como una amenaza importante[xxx]. Por otra parte, el uso del 'técnicas encubiertas' [reconocidas por F4i], la instalación de un 'Rootkit', y sobre todo, la característica de 'llamar a casa' fueron definitorias para que el artefacto 'DC-DR | XCP-Rootkit | MT-GDD/R' comience también a ser considerado como un 'spyware'. El 12 de Noviembre Microsoft anuncia en su weblog corporativo 'Anti-Malware Engineering Team of Microsoft' (2005) que el artefacto 'DC-DR | XCP-Rootkit | MT-GDD/R' también debe ser considerado como un spyware/malware.

A pocos días de hacerse públicas las vulnerabilidades también comenzaron a surgir virus y troyanos que aprovechaban sus falencias (Leyden, 2005; Symantec; 2005 [a y b]). El artefacto comenzaba a ser encontrado no sólo en computadoras personales, sino también en computadoras de gobiernos, redes comerciales privadas y hasta redes militares de diferentes países del mundo [principalmente Japón y EE.UU.]. Según las estimaciones de Kaminsky (2005), la infección producida por el artefacto de Sony-BMG supera el medio millón de computadoras en más de 130 países. Para Schneier (2005), la epidemia informática iniciada por el artefacto de Sony-BMG es una de las más serias y extendidas de toda la historia.

El 10 de Noviembre de 2005 en un evento sobre derecho de autor de la 'Cámara Norteamericana de Comercio', el Asesor del Secretario para Políticas del Departamento de Seguridad Interior de Estados Unidos de Norteamérica, Stewart Baker, habló brevemente del caso del artefacto de Sony-BMG. Luego de aclarar que la infraestructura de comunicación de EE.UU. estaba sin riesgo, comentó que la defensa de los derechos de autor y las medidas tecnológicas que se utilizaban con este fin no tenían en ningún caso que poner en riesgo la infraestructura de seguridad del Estado. Refiriéndose al caso de Sony-BMG, Baker enfatizó que:

"Es muy importante recordar que son sus derechos de autor, no sus computadoras.”[xxxi]

Durante el mes de noviembre Sony-BMG pretendió evitar las críticas por el uso de técnicas encubiertas. En primera instancia su solución consistió en hacer visible el 'Rootkit'. Lo hizo a través de un des-instalador que funcionaba a través de su página Web. Sin embargo, Felten y Halderman descubren a los pocos días que el supuesto des-instalador dejaba la misma vulnerabilidad abierta [$sys$] y, de hecho, no desinstalaba el artefacto. A pocas horas, Matti Nikki, un programador Finlandés, descubre que el des-instalador también mantiene una comunicación oculta vía Internet con el sitio de Sony-BMG. Días después Sony-BMG reemplazó el des-instalador por uno descargable. A mediados de noviembre Sam Hocevar (2005) y Matti Nikki (2005) mostraron evidencias de como el artefacto de Sony-BMG producido por 'F4i' contenía piezas de código libre y posibles violaciones a sus licencias[xxxii].

[Fase-3] 'DC-DR | XCP-Rootkit | MT-GDD/R': Sony-BMG a juicios

Anticipando la instancia judicial, el 11 de Noviembre de 2005 Sony-BMG anunció públicamente que paraba la producción de los 'DCs' con el sistema de protección anti-copia. No obstante, el anuncio y su estrategia mediática tampoco fueron suficientes para aquietar las críticas en los medios de comunicación. Sólo tres días después, el 14 de Noviembre, Sony-BMG anunció que retiraba de los comercios, puntos de venta y tiendas online todos los 'DCs' que habían generado problemas. De la misma forma, también anunciaba que iba a reemplazar gratis todos los 'DCs' vendidos con protección anti-copia por otros sin ningún tipo de protección. Todas estas medidas que voluntariamente tomó Sony-BMG fueron luego incorporadas a los diferentes Juicios/Acuerdos de forma obligatoria.

A sólo tres semanas de que comenzaran a publicarse, investigarse y criticarse los componentes ocultos y algunas sorpresas que tenía el artefacto 'DC-DR | XCP-Rootkit | MT-GDD/R', Sony-BMG comenzó un largo camino por los tribunales de varios países. Además de los gobiernos de EE.UU., Canadá y de Italia, varios fiscales generales de diferentes Estados en los EE.UU. [New York, Florida, Texas] iniciaron investigaciones para conocer el alcance de los problemas iniciados por el artefacto. También lo hicieron la Comisión Federal de Comercio de EE.UU., varias ONGs de defensa de derechos en Internet, diferentes grupos de consumidores, algunos estudios jurídicos y varios grupos de activistas.

El 21 de Noviembre de 2005 fue presentada la primera investigación y posterior presentación judicial por parte de un Estado. Fue iniciada por el Fiscal General del Estado de Texas, Greg Abbott. Fue el primer caso en que un Estado demandaba a una corporación comercial por el uso de programas clandestinos/ilícitos [“spyware”] en computadoras personales. Abbott alegó que el artefacto "escondido" de Sony-BMG volvía más vulnerables las computadoras personales a los virus electrónicos. La demanda fue presentada alegando violación a la 'Ley de Texas de Protección al Consumidor Contra Programas de Computadoras Clandestinos' de 2005 (Consumer Protection Against Computer Spyware Act). El Procurador General solicitó una sanción económica de 100,000 dólares por cada violación de la ley y el reembolso por gastos legales y costos de investigación. Según el Fiscal Abbott (2005):

“Sony-BMG ha tomado parte en una versión de engaño tecnológico contra el consumidor al esconder archivos secretos en sus computadoras”

También en el mes de Noviembre de 2005 Sony-BMG fue llevada a los Tribunales Federales de los EE.UU. mediante un Juicio/Acuerdo de Acción Colectiva [Class-Action Suit[xxxiii]]. Para recibir los reclamos y solicitudes de compensación económica, Sony-BMG abrió un sitio específico para el juicio [sonybmgcdtechsettlement.com]. Al menos dos Acuerdos de Acción Colectiva se iniciaron en Estados Unidos; uno en California y otro en New York. Probablemente, otro sea iniciado en el Estado de La Florida. Uno de estos Acuerdos está siendo impulsado por la 'Electronic Frontier Foundation' [EFF], una ONG que comenzó acciones en Noviembre de 2005[xxxiv].

El 28 de Diciembre de 2005 los demandantes completaron una demanda en representación de todas las personas naturales o entidades de los EE.UU. que hayan comprado, recibido, entrado en posesión o usado los 'DCs' o 'DVDs' que contenían piezas de software de 'XCP' o tecnología 'MediaMax'. La demanda alcanzó a Sony-BMG, F4i Ltd. y SunnComm. Los demandantes alegaron que los demandados habían incurrido en conductas ilegales, injustas y engañosas en el diseño, manufactura y venta de los 'DCs' que contenían el software 'XCP' y 'MediaMax'. En este sentido, agregaron que los demandados no habían explicado adecuadamente las limitaciones que este software imponía a los usuarios-finales y mucho menos las vulnerabilidades que los mismos podrían acarrear a sus computadoras personales.

Sony-BMG negó los cargos. Sin embargo, por el formato de los Acuerdos de Acción Colectiva, el Tribunal no decidió a favor de los Demandantes ni de los Demandados. En este tipo de Acuerdos se entiende que las partes llegan rápidamente a un acuerdo más que a deslindar responsabilidades. Las negociaciones duraron aproximadamente un mes y se centraron en los riesgos-daños que las empresas habían provocado y en la posible intromisión por parte de terceros a través de 'trojan horses' y 'spyware'. Sony-BMG y F4i se comprometieron a retirar inmediatamente todos los 'DCs' con 'XCP' de la venta [cosa que Sony ya había propuesto en el mes de Noviembre de 2005] y a dejar de fabricar los 'DCs' con las piezas de software 'XCP'[xxxv].

Entre otros puntos relevantes, las empresas se comprometieron a notificar correctamente el software de sus 'DCs', a sólo instalar piezas previamente aceptadas por el usuario-final y a ofrecer des-intaladores de todos sus artefactos ofrecidos. Por otra parte, se arreglaron dos tipos de incentivos para quienes tuvieran los 'DCs' con 'XCP'. Por un lado, la posibilidad de cambiar cada disco por un 'DC' de reemplazo y una descarga del mismo álbum en formato MP3. Obviamente, Sony-BMG se comprometió a que el 'DC' de reemplazo no contuviera ningún tipo de software de protección anti-copia. Además, ofrecieron un resarcimiento de u$s7.50 [cheque o tarjeta de débito] y la descarga de diferentes álbumes de música de una lista preestablecida. Varias medidas más fueron impuestas a Sony-BMG. Sin embargo, a los fines del artículo, hasta aquí llega la historia y desarrollo del artefacto anti-copia. Siguen, entonces, el análisis y las conclusiones finales.

[i] Las empresas 'Sony Music' [http://www.sonymusic.com/, parte de la corporación japonesa Sony] y 'Bertelsmann AG' [http://www.bertelsmann.com/, parte de la corporación alemana 'Bertelsmann Music Group' - BMG] conformaron a mediados de 2004 una alianza estratégica por la cual se creó el sello discográfico 'Sony-BMG Music Entertainment' [http://www.sonybmg.com/]. Desde su fundación en agosto de 2004, Sony-BMG controla un cuarto del mercado mundial de la industria cultural musical y es una de las cuatro grandes corporaciones que, en conjunto, manejan más del 85% del mercado. [Últimas visitas el 10 de febrero de 2006].

[ii] Un 'DC', del inglés 'Compact Disc', es un soporte de policarbonato y aluminio donde se almacenan y recuperan datos de forma óptica a través de un lector laser. Por lo general, dentro de la industria cultural se venden soportes 'DCs' conteniendo obras intelectuales musicales.

[iii] Un 'DVD', del inglés 'Digital Versatile Disc', es un soporte de policarbonato y aluminio donde se almacenan y recuperan datos de forma óptica a través de un lector laser. Por lo general, dentro de la industria cultural se venden soportes 'DVDs' conteniendo obras intelectuales fílmicas.

[iv] Una de estas empresas fue 'SunnComm International Inc.' http://www.sunncomm.com/, una empresa norteamericana localizada en Phoenix, Arizona, que le desarrolló una tecnología anti-copia llamada MediaMax, http://www.mediamaxtechnology.com/. Desde mediados de 2003 Sony Music, y luego como Sony-BMG, comenzó a usar la tecnología MediaMax y publicó cerca de 20 millones de 'DCs' bajo 37 títulos que usaban la tecnología en sus versiones 3.0 o 5.0: http://www.sonybmg.com/mediamax/titles.html. [últimas visitas el 10 de febrero de 2006].

[v] La página Web de First 4 Internet [F4i] puede ser ubicada en: http://www.first4internet.com/ [última visita el 10 de febrero de 2006]. F4I es una empresa de Gran Bretaña especializada en seguridad informática y la producción de software de protección de copias.

[vi] 'XCP' es la sigla en ingles de 'eXtended Copy Protection'. La definición de la tecnología 'XCP' y 'XCP2' puede encontrarse en: http://www.xcp-aurora.com/. [Última visita el 12 de Febrero de 2006].

[vii] El artefacto solicitado por Sony-BMG a F4i se instalaba en las versiones de Windows 98SE, ME, 2000 SP4 y XP. No funcionaba en los sistemas operativos de Apple, Linux o Unix.

[viii] El listado de 'DCs' con esta tecnología puede observarse en el sitio de Sony-BMG: http://cp.sonybmg.com/xcp/english/titles.html. [Última visita el 10 de febrero de 2006].

[ix] Imagen tomada de la página Web de Sony-BMG sobre preguntas más frecuentes [faq] sobre el 'XCP': http://cp.sonybmg.com/xcp/images/CP_Grid_Arrow.jpg. [Última visita el 10 de febrero de 2006].

[x] Los datos almacenados [contenidos] en un 'DC / DVD' se ubican por pistas y sesiones. Por lo general, los 'DCs' que provienen de la industria ubican las obras musicales en la primera sesión. La segunda sesión se utiliza para software y diferentes aplicaciones.

[xi] Dueño de la empresa TecAngels [de dos dueños] que da soporte y consultoría técnica de CPs en Manhattan, New York; http://tecangels.com/. [Última visita el 10 de Agosto de 2006].

[xii] El Registro de Windows es “una base de datos jerárquica central” que almacena información necesaria para configurar el sistema según usuarios, aplicaciones y dispositivos de hardware. Más información en el Diccionario de la Computación Microsoft http://support.microsoft.com/kb/256986/ES/. [Última visita el 10 de Agosto de 2006]. Los archivos que se alojaba en el 'registro del sistema' son difíciles y riesgosos de borrar de forma directa.

[xiii] Guarino reconstruyó la actividad de sus días previos; recordó que había comprado un 'DC' de música de Sony-BMG y había instalado/ejecutado el programa necesario [Reproductor] en su computadora (Hamm; 2005). El disco fue 'Touch' de Ameri http://www.amerie.net/. [Última visita el 10 de Agosto de 2006].

[xiv] La empresa F-Secure, ubicada en Helsinki, Finlandia, es una de las primeras empresas de seguridad informática y una de las más importantes del mundo: http://www.f-secure.com/. Desarrolla una aplicación llamada Blacklight: http://www.f-secure.com/blacklight. [Últimas visitas el 10 de Agosto de 2006].

[xv] Según Hamm (2005), el 4 de Octubre F-Secure, en privado, se contacta con Sony-BMG por un posible riesgo que traían los 'DCs'. El día 7 de Octubre Sony-BMG contesta vía correo electrónico que no evidenciaba tales riesgos. Hamm narra que F-Secure le describe tanto a Sony-BMG como a F4i que el artefacto 'DC | XCP' contenía una amenaza que sería considerada por ellos como 'riesgo de seguridad'. Según Hamm (2005) existieron comunicaciones telefónicas entre las tres empresas donde se intentó llegar a una solución común pero a la cual nunca llegaron por diferencias sobre las responsabilidades.

[xvi] La Ley de Derechos de Autor para el Milenio Digital de los EE.UU. [Digital Millennium Copyright Act o DMCA] prohíbe y no exceptúa las publicaciones académicas que pudieran permitir la elusión de una medida tecnológica [MT] como contenían los 'DCs' de Sony-BMG. Más información sobre las excepciones en: '§1201.(A)(1)(a) Circumvention of copyright protection systems; Violations Regarding Circumvention of Technological Measures'.

[xvii] Mark Russinovich es un experto norteamericano en seguridad informática especializado en el sistema operativo Windows. Junto a Bryce Cogswell posee un empresa llamada 'Sysinternals'. El sitio Web de Sysinternals es: http://www.sysinternals.com/. [Última visita el 10 de Febrero de 2006].

[xviii] El disco comprado por Russinovich fue 'Get right with the man' de los hermanos Van Zant: http://www.thevanzants.com/. [Últimas visitas el 10 de febrero de 2006].

[xix] Se entiende por 'root-kit', de 'root' [raiz, corazón] y 'kit' [equipo, juego], a un conjunto de herramientas y piezas de software que sirven para acceder a un sistema sin permiso de su titular y, de esta forma, tomar su control, esconder procesos, archivos, logs, directorios o bien interceptar información. El concepto rootkit indica que quien lo utiliza puede acceder a nivel de 'root', vale decir, a nivel del administrador principal con plenos derechos de acceso a un sistema. Los rootkits que funcionan a nivel del kernel [o módulo central de un sistema operativo] abren puertas traseras a través de las cuales se puede acceder sin permisos a un sistema.

[xx] El 'Rootkit Revealer' es un software que tenía por objeto identificar posibles vulnerabilidades en las CPs [http://www.sysinternals.com/Utilities/RootkitRevealer.html]. El Revealer había sido desarrollado por el mismo Mark Rusinovich y Bryce Cogswell dentro de las empresas Sysinternals y Winternals Software LP. Ambas empresas fueron compradas por Microsoft en Julio de 2006 en carácter de empresas subsidiarias y tanto Rusinovich como Cogswell pasaron a ser técnicos asociados en la parte de servicios y de arquitecturas de Microsoft respectivamente [http://www.microsoft.com/presspass/press/2006/jul06/07-18WinternalsPR.mspx]. Última visita el el 28 Julio de 2006.

[xxi] La función de 'arranque-automático' [en inglés 'auto-run'] le permite al sistema operativo revisar en las 'segundas sesiones' de los 'DCs' la existencia del archivo 'autorun.info' y ejecutar el listado de sus comandos. Generalmente se utiliza para instalar software. En los sistemas operativos Windows viene activada por defecto.

[xxii] Según Halderman y Felten (2006, B) el esquema de protección tenía tres niveles; [a] un nivel de protección pasiva, basado en la invisibilidad de algunos archivos en los 'DCs' con multi-sesiones; [b] un nivel de protección temporal, basado en una expulsión física del 'DC' si el usuario rechazaba la instalación; [c] un nivel de protección activa, basado en el control del acceso que ejercía sobre cualquier 'DC' introducido.

[xxiii] Un 'DR', del inglés de 'Hard Drive', es un soporte [disco concéntrico] de aluminio o cristal donde se almacenan y recuperan datos de forma magnética-analógica a través de brazos y cabezales. Por lo general, los discos rígidos se utilizan como soporte de almacenamiento en computadoras personales.

[xxiv] Programas de software que se utilizan para que un sistema operativo se comunique con determinados dispositivos, como por ejemplo un CD ROM o un impresora. Más información en: http://www.f-secure.com/v-descs/xcp_drm.shtml. Última visita el 15 de Febrero de 2006.

[xxv] Tanto el concepto de spyware [o software espía] como el de malware [software maligno] define una amplia gama de aplicaciones diseñadas para que, sin el consentimiento del dueño/titular de una computadora personal, se pueda interceptar información y tomar control de sus operaciones. Estos artefactos se diferencian de los virus puesto que carecen de la capacidad de reproducirse por sí mismos.

[xxvi] Estos programas están diseñados para prevenir el acceso no autorizado a las computadoras personales o bien a redes privadas [por lo general bajo el sistema operativo Windows].

[xxvii] Entrevista radial de Neda Ulaby a Thomas Hesse [President Sony-BMG Global Digital Business] del 4 de Noviembre de 2005 (NPR; 2005). La frase original en Ingles es: "Most people, I think, don't even know what a rootkit is, so why should they care about it?".

[xxviii] La frase original en Inglés: “These security concerns were focused on the 'cloaking' techniques which were used to enhance protection levels [...]” en el sitio Web: http://www.xcp-aurora.com/. Traducción del autor. [Última visita el 12 de Febrero de 2006].

[xxix] Computer Associated también clasificó el artefacto como un troyano. [http://www3.ca.com/securityadvisor/pest/pest.aspx?id=453096362]. Última visita el 15 de Febrero de 2006.

[xxx] Algunas compañías de seguridad informática comenzaron a ver el artefacto como un virus bajo el nombre de 'XCP-DRM-Software', o también como un Troyano, bajo los alias de 'Trojan.Rootkit.XCP', 'Rootkit.XCP'. El 8 de Noviembre Symantec publicó su análisis sobre el 'Rootkit' y lo clasificó como de riesgo alto. Para Symantec el 'Rootkit' lleva el nombre de 'SecurityRisk.First4DRM' [http://securityresponse.symantec .com/avcenter/venc/data/securityrisk.aries.html]. Última visita el 1o de Agosto de 2006.

[xxxi] Video de la presentación de Baker del 10 de Noviembre de 2005 en la página Web del Diario Washington Post: [http://www.washingtonpost.com/wp-dyn/content/video/2005/11/11/VI2005111101160.html]. Frase en Inglés: "It's very important to remember that it's your intellectual property, it's not your computer.” Traducción al castellano del autor. Última visita el 10 de Febrero de 2006.

[xxxii] Aparentemente, F4i tomó de-codificadores para compatibilizar las obras musicales con las provenientes de Apple. Para Halderman y Felten (2006), aparentemente, este proceso oculto en el artefacto de Sony-BMG fue preparado para volverlo compatible con la música protegida proveniente de iTunes y de los iPod de le corporación Apple. La licencia aparentemente violada fue la Licencia Pública General [GPL] de la Fundación para el Software Libre.

[xxxiii] Un Juicio o Acuerdo de Acción Colectiva [Class-Action Suit] es un tipo especial de proceso en el cual se define una la pluralidad de actores, derechos y hechos relevantes para las acciones judiciales.

[xxxiv] [http://www.eff.org/IP/DRM/Sony-BMG/].

[xxxv] Para más información visitar el sitio de la Electronic Frontier Foundation; 'ND Cal. Complaint; Dec 8, 2005'; última visita el 11 de Febrero de 2006. [http://www.eff.org/IP/DRM/Sony-BMG/ND_cal_complaint.pdf].